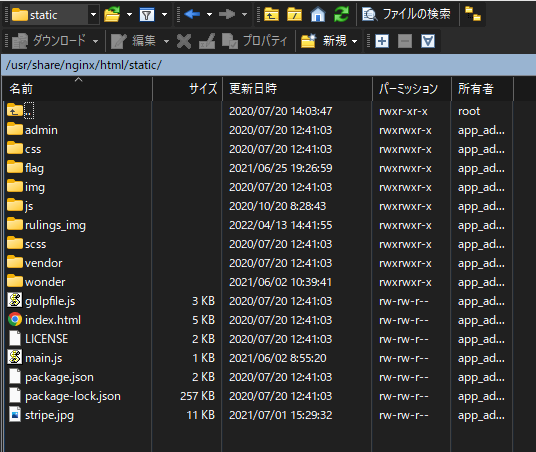

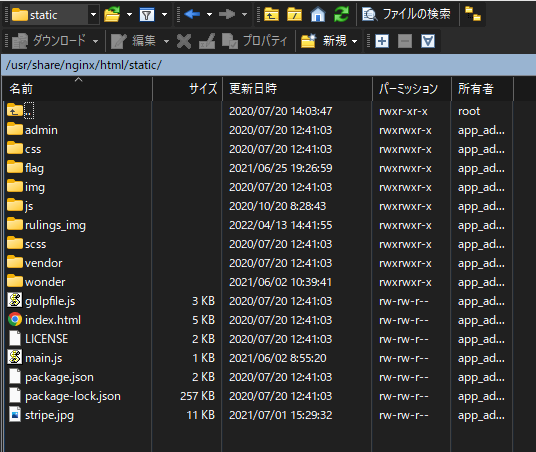

静的ファイル、全品目画像は

/usr/share/nginx/html/static

にある

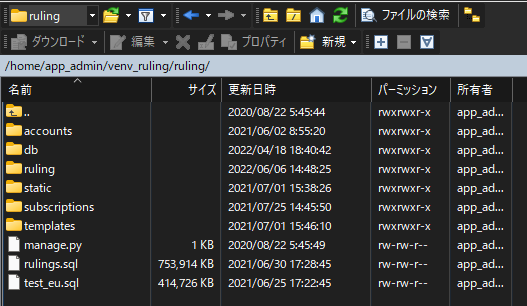

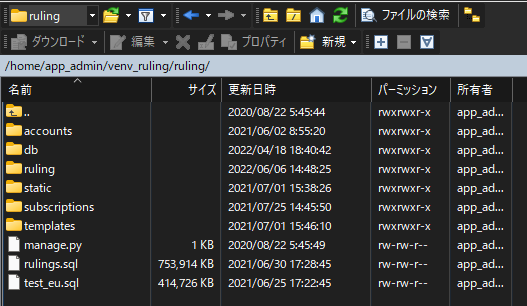

アプリ本体は以下のディレクトリにある

/home/app_admin/venv_ruling/ruling/

静的ファイル、全品目画像は

/usr/share/nginx/html/static

にある

アプリ本体は以下のディレクトリにある

/home/app_admin/venv_ruling/ruling/

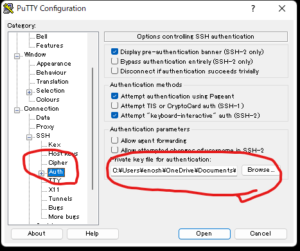

■PuTTYの設定

AWSのプライベートキー(.ppk)が必要

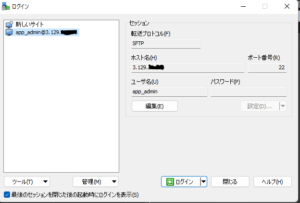

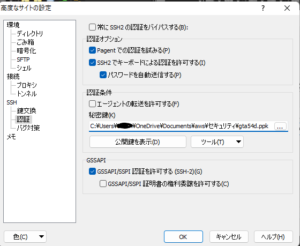

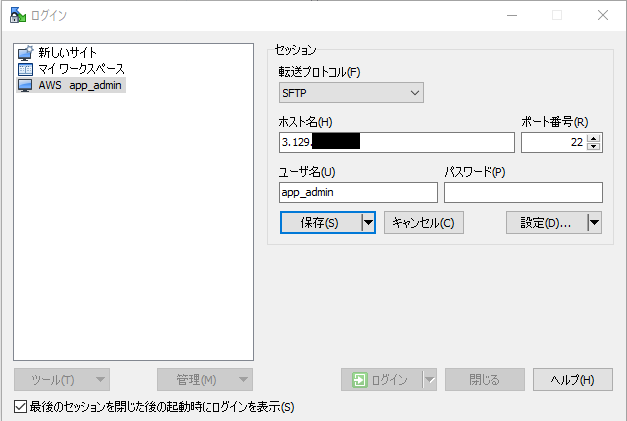

■winSCP

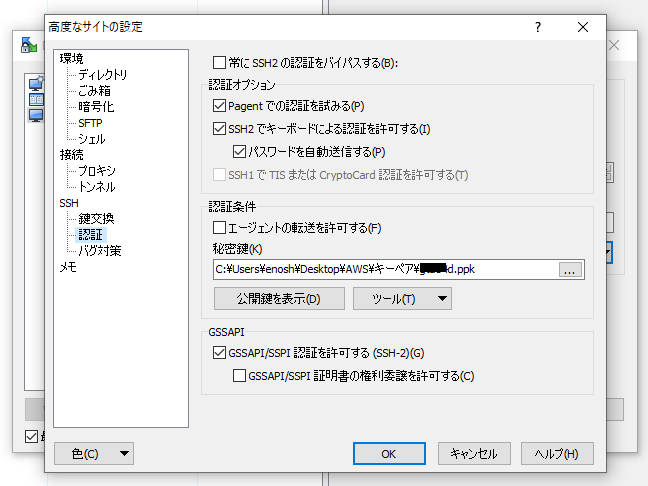

AWSのプライベートキー(.ppk)が必要

上記を入力し終えたら「設定」をクリック

SSHの認証をクリックしてAWSのプライベートキー(.ppk)を読み込む

画像をアップしていなければボリュームの作成を行い30GBの追加を行う

ボリュームからタイプgp2,サイズ30GB,IOPS100,アベイラビリティーus-east-2cで作成し、アタッチする

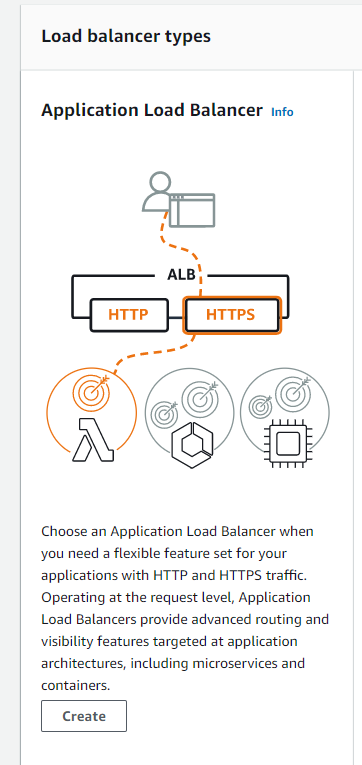

Application LoadBalanceでcreateをクリック

Load balancer nameをcustomsrulingsdb(同じ名前は二度と使えないので数字を末尾に足していく)

SchemeをInternet-facing

IP address typeをipv4

Network mappingはvpc-2db21546を選択

Mappingsは2a,2b,2cすべて選択

Security groupsはload-balancer-wizard-2、sg-02594d8c2b31ffc25,vpc-2db21546を選択

Listeners and routingはHTTPsのポート443Defaultは customsrulingsdb3

Secure listener settingsはELBSecurityPolicy-2016-08、FromACM、customsrulingsdb.com

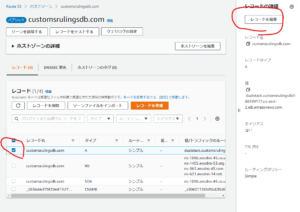

ロードバランサーを作成すると状態がプロビジョニングになるので5分ほど待ち、状態がActiveになったらRoute53に移動し、ホストゾーンをクリック、ドメイン名をクリックしレコードAのボックスをクリックし、レコードを編集をクリック

トラフィックのルーティング先をApplication Load BalancerとClassic Load Balancerへのエイリアスを選択し、米国東部(オハイオ)をクリックするとその下の虫眼鏡の項目は選択すると自動で先ほど設定したロードバランサーの名称が出てくるのでこれをクリックする(この名称はロードバランサーによって異なる)

これを保存し、数分するとページが表示される。

③画像をアップロード

静的ファイルや画像の配置場所

/usr/share/nginx/html/static

ここにrulings_imgの画像全てを入れる

参考にしたサイトは以下の2サイト

AWSでSSL化する方法を伝授!!!

両者矛盾する部分がある為実際にhttps化するのに苦労したので備忘録を作成。

AWSでSSL化する方法を伝授!!!のサイトはRoute53の解説辺りから

ちょっと怪しくなってくるので注意。

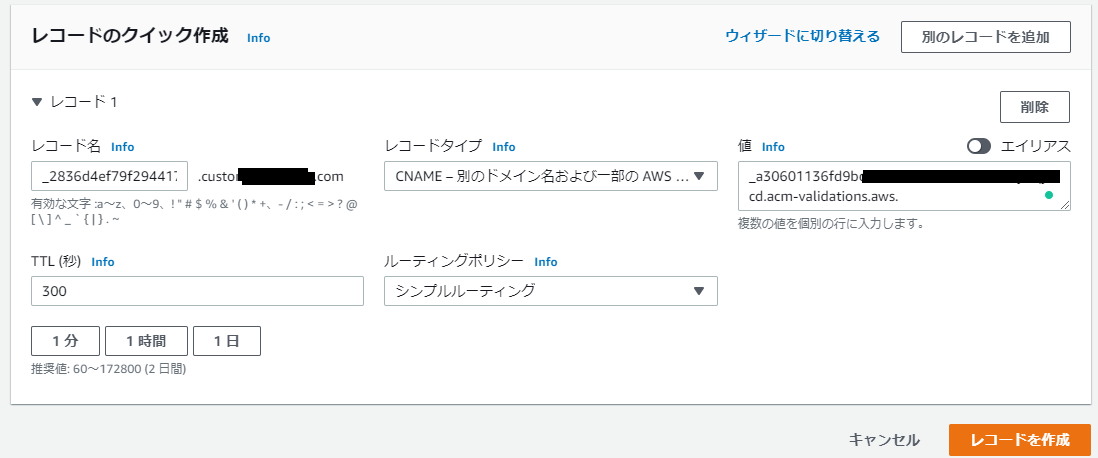

オレンジのレコードを作成ボタン(解説では青いレコードセットの作成ボタン)

を押す時点ではタイプはA,NS,SOAの3種類あり、これから4種類目を作成するので

Route53のページにはすでに4種類のレコードがあるがここに惑わされない

ように注意。

レコード作成時には

名前→Record Name

タイプ→CHAMEを選択

値→Record Value

を入力する事になる

レコード名の部分には.以降のドメイン名はすでに記載されているので

.(ドット)より前の部分のRecord Nameを入れる

次にロードバランサーの設定の解説「⑥step3HTTPSを許可するように設定する。」

では「新しいセキュリティグループを作成する」を選択するようにあるが

もう一方の解説サイトALB-EC2構成のhttps接続を構築では

「「既存のターゲットグループ」を選びます。」と解説があり、両者が矛盾。

ロードバランサーの最終確認画面では両者のサイトを比べると

AWSでSSL化する方法を伝授!!!ではリスナー:ポート80 プロトコルHTTPで

ALB-EC2構成のhttps接続を構築ではリスナー:ポート443 プロトコルHTTPSである。

最終的に自分の成功例でリスナーはHTTPS : 443とある事から

ロードバランサーの設定に関してはALB-EC2構成のhttps接続を構築を参考にする。

しかし、ALB-EC2構成のhttps接続を構築ではこの先の肝心な部分で

解説が終わってしまうので以下に補足解説を記載する。

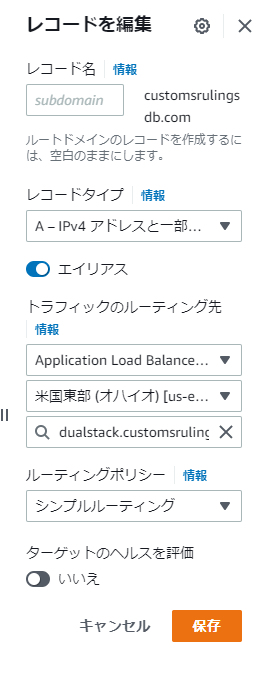

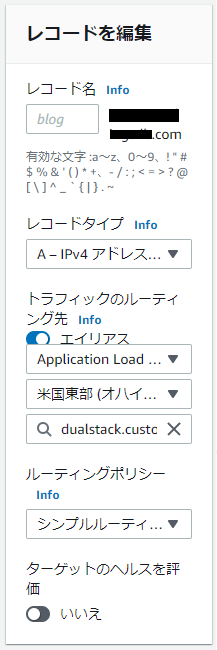

エイリアスの設定で再びRoute53へ移動し、既に作成済みのAレコードを選択する。

(この時点ではStatic IPが値に入っている。)そしてレコードを編集をクリックして

以下のように入力。

エイリアスをオンにして「Application Load balancer と ClassicLoad Balancerへのエイリアス」を選択しロードバランサー設定にて選択したアベイラビリティーゾーンと同じ

地名を選択すると自動で虫眼鏡マークの横に値が自動入力される。

例:dualstack.xxxxxxxxxxxxxx-139xxxxxx2.us-east-2.elb.amazonaws.com.

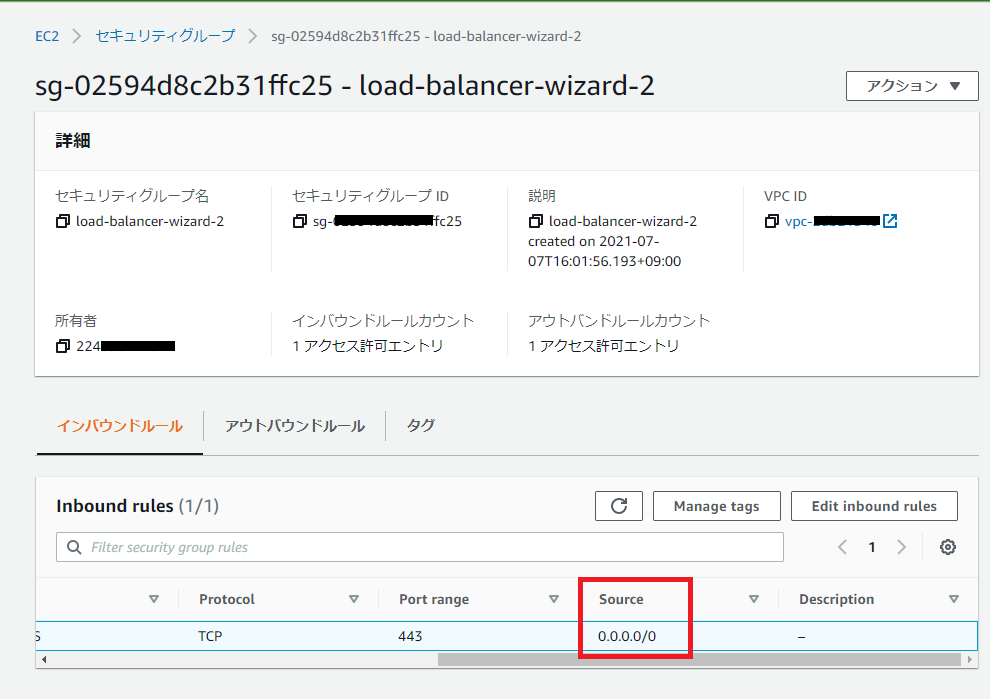

インバウンドルールは以下のようになっている(特にいじった記憶が無い)

これでURLに鍵マークがつくようになるが自分のPC以外からのアクセスができない

という現象が起きて2日間悩みAWSの有償サポートに連絡。

すると以下のように返事が来た

以下のリソースをご利用いただいているものと判断いたしまして回答差し上げます。

ドメイン名: xxxxxxxxxxxx.com.

Route 53 : ZxxxxxxxxxxGJ73FW1BF1

リージョン: us-east-2 米国東部 (オハイオ)

ALB : xxxxxxxxxdb-139xxxxx52.us-east-2.elb.amazonaws.com

ALB にはセキュリティグループ: sg-02594xxxxxxffc25 をご指定いただいておりますが、

sg-02594xxxxxxffc25 では 106.73.xx.xxx/32(自宅IP) からの TCP/443 のみが許可されております。

インターネットの任意の場所からアクセスさせるためには、0.0.0.0/0 を許可してください。

そこでセキュリティグループの設定からALBにて指定したセキュリティグループを

選択し、Sourceを見るとなぜか自宅のIPアドレスが指定されていました。

そこでEdit inbound rulesをクリックして0.0.0.0/0にしたら解決しました。

お名前.comで取得したドメインをawsで運用

https://dev.classmethod.jp/articles/route53-domain-onamae/

セッションを以下のように設定

セキュリティ設定は設定タブ→認証をクリックし、AWS内で発行された

ppkファイルを選択する。

WinSCPでファイル等をアップしようとしても権原が無くてアップできない場合は

パーミッションの変更を行う。

puttyで目的のファイルに移動し、

|

1 |

ll |

で権限を確認する。

「-rw-r–r–」や「drwxr-xr-x」の先頭の10文字は

最初の1文字目はファイル種別を表している

2文字目から4文字目はファイルの所有者に対する権限を表し、

5文字目から7文字目はファイルの所有グループに対する権限を表し、

8文字目から10文字目はその他に対する権限を表している。

上記から-rw-r–r–は、

「ファイル種別」が「ファイル」であり、

「所有者」に「読み取り」と「書き込み」の権限があり、

「所有グループ」に「読み取り」の権限があり、

「その他」に「読み取り」の権限があることを表している。

権原の変更を行うにはrootで以下のコマンドを実行

|

1 2 |

chmod 777 extension (フォルダごと) chmod 777 extension.txt (テキスト等ファイルに対しての場合) |

これによりWinSCPでアップが可能になる